Anleitung für Kunden

Die Anleitung für das Raiffeisen Signierportal steht Ihnen per Download (PDF) zur Verfügung bzw. ist auf dieser Seite für Sie zusammengefasst.

Im R-Signierportal erstellen Sie sogenannte „Qualifizierte Digitale/Elektronische Signaturen“. Die Rechtswirkung dieser qualifizierten digitalen Signatur ist im Signaturgesetz (SigG) begründet. Hier die wichtigsten Bestimmungen kurz zusammengefasst:

§ 3 SigG ist die Kernbestimmung für die rechtliche Anerkennung elektronischer Signaturen. Gemäß dieser technologieneutralen Bestimmung können im Rechts- und Geschäftsverkehr Signaturverfahren mit unterschiedlichen Sicherheitsstufen und unterschiedlichen Zertifikatsklassen verwendet werden. Die rechtliche Wirksamkeit einer elektronischen Signatur und deren Verwendung als Beweismittel können nicht allein deshalb ausgeschlossen werden, weil die elektronische Signatur nur in elektronischer Form vorliegt, weil sie nicht auf einem qualifizierten Zertifikat oder nicht auf einem von einem akkreditierten Zertifizierungsdiensteanbieter ausgestellten qualifizierten Zertifikat beruht oder weil sie nicht unter Verwendung von technischen Komponenten und Verfahren im Sinne des § 18 SigG erstellt wurde.

Sogenannte "qualifizierte elektronische Signaturen" sind sogar eigenhändigen Unterschriften gleichgestellt und erfüllen damit (mit einigen, in § 4 SigG genannten Ausnahmen) das rechtliche Erfordernis der "Schriftform".

Was ein qualifiziertes Zertifikat ist und welche Pflichten die Zertifizierungsdiensteanbieter treffen, die solche Zertifikate ausstellen, finden Sie in den §§ 5 und 7 SigG.

Die Aufnahme und Ausübung der Tätigkeit eines Zertifizierungsdiensteanbieters bedürfen keiner gesonderten Genehmigung. Der Anbieter muss die Aufnahme der Tätigkeit lediglich der Aufsichtsstelle anzeigen (§ 6 SigG). Ein Anbieter, der sichere elektronische Signaturverfahren bereitstellt, kann sich aber vor der Aufnahme der Tätigkeit von der Aufsichtsstelle akkreditieren lassen (§ 17 SigG).

Die Pflichten des Signators sind in § 21, die Haftung der Zertifizierungsdiensteanbieter ist in § 23 SigG geregelt.

Voraussetzungen sind eine gültige eigene Handysignatur (oder Bürgerkarte auf E-Card, bzw. A-Trust-Karte) und der bereits im R-Signierportal angelegte eigene Datensatz. Nutzungsberechtigt sind angelegte Nutzer (Kunden: Nur mit Signatur, keine Logindaten und

Interne Mitarbeiter/Sachbearbeiter: Nur mit Logindaten, keine Signatur). Bei jedem Login zur Nutzung von R-Signierportal wird den Nutzungsbedingungen zugestimmt.

Wenn der Datensatz eines Nutzers noch nicht im R-Signierportal ist, siehe Menüpunkt „Nutzer-Datensätze anlegen“.

Die Raiffeisenbank schickt aufgrund des Phänomens der Phishing Mails im Normalfall keine Mails mit Links an Kunden. Die Erstanmeldung bei R-Signierportal erfordert aber so einen Link. Im Interesse einfacher, komfortabler Anwendung von R-Signierportal sind damit auch weitere Mails an den Kunden mit Links erforderlich. Mit einem vom Kunden ausgewählten Begrüßungstext in diesen Mails wird abgesichert, dass dieses Mail von der Raiffeisenbank kommt. Außerdem wird R-Signierportal ja im Zuge einer Beratung durch den Bankmitarbeiter genutzt, sodass der Kunde diese E-Mails schon erwartet und er nicht unvorbereitet ist.

Mittels gültiger Handysignatur ist es möglich, per 1-malige mPIN-Eingabe mehrere ausgewählte Dateien gleichzeitig gültig zu signieren („Stapelsignatur“). Mit gültigen kartenbasierten Signaturen kann pro PIN-Eingabe nur 1 Datei gültig signiert werden.

- „Signieren“ ist der Bereich um Ihnen zugeschickte Dokumente mit Ihrer Signatur rechtsgültig zu unterschreiben. Der Reiter „Signieren“ gliedert sich in drei Sektionen:

- „Offene Dokumente“ beinhaltet Dokumente, die Ihnen von Ihrem Bankbetreuer zur Signatur zugeschickt wurden

- „Signierte Dokumente“ beinhaltet Dokumente, die sie bereits unterfertigt haben

- „Inaktive Dokumente“ beinhaltet Dokumente, die aufgrund der überschrittenen Zeichnungsfrist oder aus einem anderen Grund deaktiviert wurden

Prüfen Sie vorher den Inhalt des Dokuments! – Ihre digitale Signatur ist genauso rechtsverbindlich, wie Ihre eigenhändige Unterschrift mit Schreibgerät auf Papier. Beachten Sie dazu bitte den Menüpunkt „Rechtswirkung elektronischer Signaturen“!

- „Meine Daten“ ist der Bereich in dem Sie Ihren Begrüßungstext ändern und Ihre Daten kontrollieren können. Sofern Ihre Daten nicht stimmen, wenden Sie sich bitte an Ihren Betreuer. Die Änderung des Begrüßungstexts muss mit Ihrer digitalen Signatur bestätigt werden.

- „Neues Dokument“ ist der Bereich, wo der Sachbearbeiter Dokumente hochlädt und die Person(en) adressiert, die diese Dokumente nach ihm signieren soll(en).

- „Kunde identifizieren“: Hier bestimmt der MA, welche Kunden die Dokumente signieren sollen (Suche!), bzw. kann er hier neue Nutzer-Datensätze von Kunden eingeben (Eingabefelder!), die dann in der R-Signierportal-Datenbank bleiben (siehe auch Menüpunkt „Empfänger für Dokumente“).

- „Dokumente hochladen“: Hier bestimmt der MA, welche Dokumente den ausgewählten Kunden zur Signatur vorgelegt werden. Pro Hochladeschritt sind, sofern vom Web-Browser unterstützt, mehrere Dateien möglich.

- „Workflow“: Hier gibt der MA die Mailadressen weiterer Sachbearbeiter ein, wenn Mehraugenprinzip erforderlich ist (Beistrich trennt Mailadressen). Noch unterscheidet R-Signierportal nicht, ob Mehraugenprinzip erforderlich ist. Wenn der Geschäftsfall dieses nicht erfordert, kann der MA hier seine eigene Mailadresse eingeben und ist damit so zu sagen sein eigenes 2. Augenpaar. Wie die Kunden erhalten auch die Sachbearbeiter per E-Mail den Hinweis, dass Dokumente zur Signatur vorliegen (siehe auch Menüpunkt „Empfänger für Dokumente“).

- „Digitale Signatur“: Jede Signatur veranlasst automatisch die Mailnachricht an die vorgesehenen Kunden und weiteren Sachbearbeiter.

- „Freigabe“ enthält bereits von mindestens einem Sachbearbeiter signierte Dokumente, die der eingeloggte Nutzer signieren soll.

Prüfen Sie vorher den Inhalt des Dokuments! – Ihre digitale Signatur ist genauso rechtsverbindlich, wie Ihre eigenhändige Unterschrift mit Schreibgerät auf Papier. Beachten Sie dazu bitte den Menüpunkt „Rechtswirkung elektronischer Signaturen“!

- „Journal“ ist der Bereich, der den Status Ihrer an Kunden übermittelten Dokumente anzeigt

- „Offene Dokumente“: Hier sehen Sie Dokumente, die verschickt wurden, jedoch entweder im 4-Augen-Prinzip auf die zweite Signatur warten oder noch nicht von allen adressierten Kunden signiert wurden.

- „Signierte Dokumente“: Hier sehen Sie Dokumente, die von allen adressierten Kunden und Sachbearbeitern signiert wurden.

- „Bestätigte Dokumente“: Hier sehen Sie Dokumente, die von allen adressierten Kunden und Sachbearbeitern signiert wurden und von Ihnen bestätigt wurden. Die Aktion „Bestätigten“ findet sich in der Detailansicht des Dokuments und soll ausgeführt werden, nachdem abschließende Aktionen, wie Ablage der Dokumente in den Kundenakt durchgeführt wurden.

- „Inaktive Dokumente“: Hier sehen Sie Dokumente, deren Frist zur Zeichnung abgelaufen ist oder die Sie aufgrund eines Fehler in der Detailansicht des Dokuments deaktiviert haben.

1) Mitarbeiter/Sachbearbeiter:

Im Abschnitt „Workflow“ die Mailadresse eingeben (4-Augen-Prinzip); mehrere Adressen mittels Beistrich trennen; kein Mehraugenprinzip nötig, dann die eigene Mailadresse eingeben und selber die Rolle eines 2. Sachbearbeiters übernehmen (an der technischen Lösung dafür wird gearbeitet)

2) Kunden

- aus Adressdatei auswählen

- neu erfassen (siehe Menüpunkt „Nutzer-Datensätze anlegen“)

PDF-Dateien bis zu einer Dateigröße von 10MB sind zum Hochladen geeignet. Eine geeignete Datei wird beim Hochladen automatisch in ein langfristig archivierbares „PDF-A“-Dokument konvertiert.

Eine Stapelsignatur ist in R-Signierportal nur mit der Handysignatur möglich. Das Signieren von Einzeldokumenten ist mit Handysignatur und mit Bürgerkarten möglich.

Das Auslösen der Signaturen ist ein immer gleicher Standardvorgang. Wie dies bei einer Handysignatur vor sich geht, sehen Sie hier.

Die Dokumente selbst verlassen nie das hochsichere Raiffeisen Rechenzentrum. Die Anwender des R-Signierportals bekommen eine E-Mail mit dem Link zum persönlichen R-Signierportal-Ordner (siehe Menüpunkt „Begrüßungstext“). Darin sind die Dokumente signierbereit hinterlegt. Nutzer bekommen beim Einloggen ausschließlich die für sie bestimmten Dokumente zu sehen.

R-Signierportal nutzt automatisch das Signaturprüfservice der österreichischen Aufsichtsstelle für Elektronische Signaturen (https://www.rtr.at/) und spart damit den Nutzern einigen Aufwand bei der Signaturprüfung. Eine erfolgreich abgeschlossene Signaturprüfung erkennen Sie, wenn beim Dokument in R-Signierportal rechts das Hakerl-Symbol grün aufscheint. Im R-Signierportal laden Sie auch den RTR-Signaturprüfbericht zu jedem Dokument herunter. Dieser ist seitens der RTR elektronisch signiert und damit ebenfalls fälschungssicher.

Troubleshooting, wenn kein grünes Hakerl: Ist ein älterer positiver Prüfbericht vorhanden? (Das Zertifikat der Signatur könnte ja zwischenzeitlich abgelaufen sein, war aber zum Zeitpunkt der Signaturerstellung noch gültig) Wenn nein: Den/die Ersteller der problematischen Signatur(en) kontaktieren und gegebenenfalls das Dokument neuerlich zum Signieren schicken. Nur bei erfolgreicher vollständiger Signaturprüfung darf der Geschäftsfall abgeschlossen werden! (vgl. auch Menüpunkt „Funktionsweise elektronischer Signaturen“)

Kunden: Abspeicherung in einem kundeninternen Backup-/Dokumentensicherungsarchiv wird in den Nutzungsbedingungen dezidiert empfohlen (R-Signierportal ist kein „Datensafe“, bzw. kein Dokumentenarchiv). Der Prüfbericht trägt automatisch den Dateititel der zugehörigen signierten Datei mit dem Zusatz „-Signaturprüfbericht“. So ist gewährleistet, dass Dokument und zugehöriger Prüfbericht bei Sortierung nach Dateinamen „nebeneinander“ zu finden sind. Dokument zu zugehöriger Prüfbericht dürfen daher nicht umbenannt werden, bzw. wenn wirklich nötig, nur beide gleichzeitig.

MA: Vorgaben durch Abteilung/Geschäftsbereich beachten (z.B. Welches Laufwerk und welche Ordner? z.B. MSP als prozessunterstützende Stelle nutzbar in Richtung Kundenakt?)

Nutzer-Datensätze werden von der R(L)B angelegt. Dabei wird der Kunden- oder Mitarbeiterdatensatz mit der sog. „MOA-Kennung“ aus der Bürgerkartenfunktion der Person des Kunden oder Mitarbeiters verknüpft. Kundendaten werden entweder zentral in das System eingespielt, oder können vom KuBe in der Eingabemaske angelegt werden. MA-Daten werden entweder zentral in das System eingespielt, oder können mittels LDAP-Datenschnittstelle aus dem RAIVIE-Telefonbuch abgefragt werden.

Problembehebung laufender Betrieb, Fehlermeldungen:

- BK-5110_Kundenbetreuung/R-IT/RAIVIE/AT

- (01) 99399-3333

Strategisch, organisatorisch:

- Mag. Eugen Pernkopf, RLB NÖ-Wien, PZM, WLNPKE, 05 1700-95452

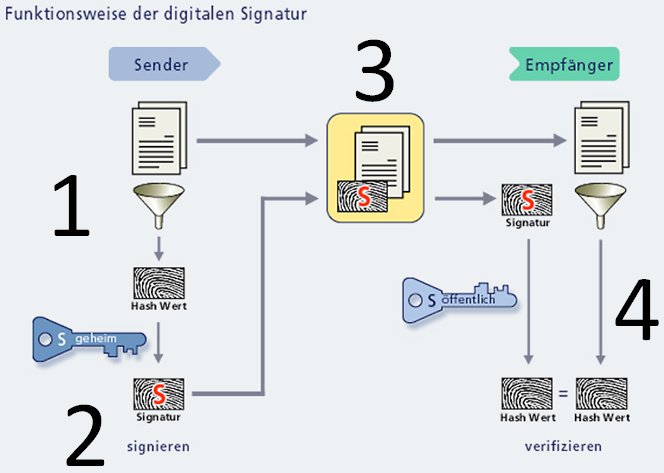

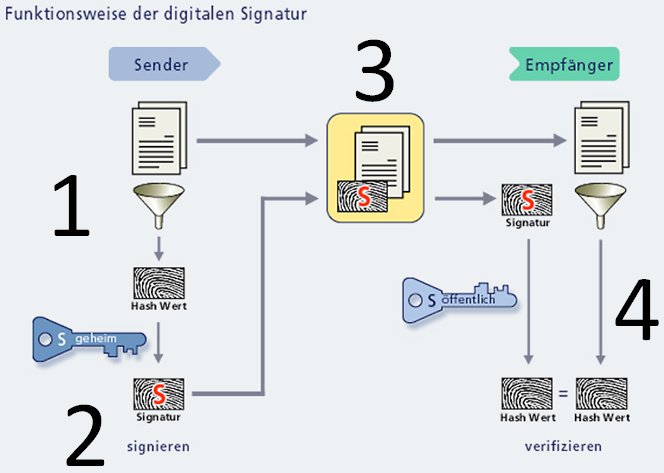

Funktionsweise der digitalen Signatur

Funktionsweise elektronischer Signaturen

Neben der Rechtswirkung hat die digitale Signatur den weiteren Vorteil, dass ein Dokument nach einer Signatur nicht mehr unbemerkt verändert werden kann. Das hat mit unten be-schriebenem „Hashing“ von Dateien zu tun. R-Signierportal erledigt Folgendes automatisch:

Funktionsweise elektronischer Signaturen

Neben der Rechtswirkung hat die digitale Signatur den weiteren Vorteil, dass ein Dokument nach einer Signatur nicht mehr unbemerkt verändert werden kann. Das hat mit unten be-schriebenem „Hashing“ von Dateien zu tun. R-Signierportal erledigt Folgendes automatisch:

Technischer Ablauf

- Eine Signaturerstellungs-Software beim Signierenden („Signator“) errechnet aus einer Datei (Dokument) nach einem ganz bestimmten Hash-Algorithmus (Trichtersymbol) einen Hash Wert (eindeutige Prüfsumme). Dieselbe Datei (unverändert!) gibt mit demselben Hash-Algorithmus immer denselben Hash Wert!

- Mit dem geheimen privaten Schlüssel (Private Key) wird der Hash Wert verschlüsselt. Das ist der Signiervorgang rein technisch betrachtet und so ist die digitale Signatur auch eindeutig mit einer ganz bestimmten Datei verknüpft. Der private Schlüssel existiert ausschließlich in einer „sicheren Signaturumgebung“ und ist dort nicht auslesbar (Chip einer Chipkarte, oder – wie bei der Handysignatur – im Hochsicherheitsrechenzentrum der A-Trust)! Der private Schlüssel wird nur durch Eingabe einer PIN (Chipkarte), bzw. Signaturpasswort & mTAN (Handysignatur) „tätig“. Das Auslösen der Signatur ist also geschützt durch Besitz des privaten Schlüssels und Wissen von PIN, bzw. Signaturpasswort & mTAN!

- Datei und zugehörige Signatur (= verschlüsselter Hash Wert der Datei) werden einem Empfänger übermittelt. Dabei wird auch das Zertifikat des Signators übermittelt, aus dem neben seinem Namen u.a. der zum privaten Schlüssel passende öffentliche Schlüssel (Public Key) und der zu verwendende Hash-Algorithmus zu entnehmen ist.

- Eine Signaturprüf-Software beim Empfänger der signierten Datei nutzt diese Informationen aus dem Zertifikat für die Signaturprüfung:

- Mit dem öffentlichen Schlüssel wird der übermittelte verschlüsselte Hash Wert entschlüsselt

- Mit dem Hash-Algorithmus wird aus der Datei ein Hash Wert errechnet

- Die beiden Hash Werte werden verglichen – Wenn ident, dann ist bewiesen, dass das Dokument seit der Signatur nicht mehr verändert wurde

- Im Zertifikat ist ersichtlich, wo der Verzeichnisdienst der A-Trust abzufragen ist, damit geprüft werden kann, ob das Zertifikat eh nicht gesperrt ist

- Wer ein Zertifikat von A-Trust noch nicht kennt, findet im Zertifikat auch die Stelle, wo die Zertifikatsrichtlinien veröffentlicht sind, damit man sich ein Bild von der Qualität und damit der Verlässlichkeit des Zertifikats machen kann

- Im Zertifikat ist auch ein Ablaufdatum enthalten, das zum Zeitpunkt einer Signaturerstellung(!) nicht überschritten sein darf